Die Sicherstellung eines störungsfreien und sicheren IT-Betriebs sorgt im Ernstfall für die Weiterführung des Geschäftsbetriebs. Erfahren Sie in diesem Beitrag, auf welche präventiven Maßnahmen es ankommt.

In unserem vorigen Blogartikel haben wir über die zunehmenden regulatorischen Anforderungen berichtet. Diese sind neben der aktuellen Bedrohung durch Cyber-Kriminelle einer der Haupttreiber für die Umsetzung von Maßnahmen zur Erhöhung der Resilienz Ihrer IT.

Oft werden bestimmte Maßnahmen sogar explizit gefordert. Ein Beispiel hierfür ist die ISO27001, die die Einführung eines Business Continuity Management Systems (BCM) erfordert. Ziel des BCM ist es, den Geschäftsbetrieb in Krisensituationen aufrechtzuerhalten. Dazu werden Risiken identifiziert und Maßnahmen definiert, die den Geschäftsbetrieb im Ernstfall sicherstellen.

Das Thema BCM ist sehr umfassend und berücksichtigt neben der IT auch andere Aspekte, wie z.B. die Gebäudeinfrastruktur. Im Folgenden konzentrieren wir uns jedoch auf den Aspekt des störungsfreien und sicheren IT-Betriebs:

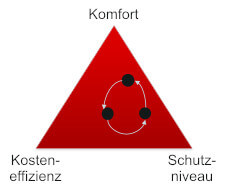

Viele Ansätze zur Verbesserung von Stabilität und Sicherheit beginnen mit einer Risikoanalyse. Diese bietet den großen Vorteil, dass Maßnahmen insbesondere dann ergriffen werden, wenn ein besonders hohes Risiko besteht. Dies gewährleistet einen wirtschaftlichen Umfang der Maßnahmen. Der wirtschaftliche Aspekt wird sowohl durch die direkten Kosten von Maßnahmen (z.B. Kauf von Softwarelizenzen) als auch durch indirekte Kosten beeinflusst, wie sie z.B. durch komplexere Arbeitsweisen infolge sicherer Systeme entstehen – nennen wir sie Komfortverluste. Daraus ergibt sich ein “magisches Dreieck” aus Schutzniveau, Kosteneffizienz und Komfort:

Die Position innerhalb dieses Dreiecks ändert sich im Laufe der Zeit und muss regelmäßig überprüft werden. Unter anderem sollten die folgenden Präventionsmaßnahmen in Betracht gezogen werden:

- Setzen Sie Prioritäten bei der IT-Sicherheit:

Stellen Sie sicher, dass Sie die neuesten Sicherheitsupdates installieren und dass Ihre Mitarbeiter die nötigen Schulungen und Ressourcen erhalten, um sicherheitsbewusst zu handeln. - Implementieren Sie redundante Systeme und Backups:

So stellen Sie sicher, dass Sie im Falle eines Ausfalls schnell wieder online gehen können. Beziehen Sie Offline-Backups in Ihre Strategie ein. - Standardisieren und optimieren Sie Ihre Prozesse:

So stellen Sie sicher, dass Ihre IT-Systeme effizient arbeiten und Sie das Risiko von Konfigurationsfehlern verringern. Stellen Sie sicher, dass Sie über klare Standards für das Monitoring und dokumentierte Verfahren für die Reaktion auf Vorfälle verfügen. - Investieren Sie in Schulungs- und Ausbildungsmaßnahmen,

um sicherzustellen, dass Ihre IT-Mitarbeiter über die notwendigen Fähigkeiten verfügen, um IT-Probleme schnell und effektiv zu lösen, und dass alle Mitarbeiter in Ihrem Unternehmen über die sichere Nutzung der IT informiert sind.

Last but not least: Seien Sie vorbereitet! Risiken lassen sich nicht vollständig ausschalten, auch wenn viel in geeignete Präventivmaßnahmen investiert wird. Aus diesem Grund spielen reaktive Maßnahmen eine ebenso wichtige Rolle. Diese sollten jedoch nicht unkoordiniert erfolgen, sondern einem Notfallplan folgen, der außerhalb der potenziell betroffenen IT-Infrastruktur, z.B. in gedruckter Form, aufbewahrt werden muss. Dieser sollte u.a. folgende Punkte enthalten:

- Kommunikationsplan in Richtung der Mitarbeitenden und an Externe (z.B. Partner und öffentliche Stellen, insbesondere bei Meldepflicht)

- Übersicht über die Mitarbeitenden, die für die Umsetzung des Notfallplans verantwortlich sind

- Übersicht über die kritischen IT-Systeme und Daten, die im Notfall wiederhergestellt werden müssen – bei der Erstellung dieser Übersicht hilft eine gut gepflegte Configuration Management Database (CMDB)

- Liste der Schritte zur Wiederherstellung der kritischen IT-Systeme und Daten, insbesondere Sofortmaßnahmen

Wichtig ist auch, dass dieser Plan regelmäßig überprüft und getestet wird. Nur eines ist sicher: Im Fall des Falles wird es unvorhergesehene Ereignisse geben. Alles, was Sie vorhersehen können, sollte daher berücksichtigt werden.

Im nächsten Beitrag dieser Blogserie erfahren Sie, wie Sie die gesetzlich geforderten Systeme zur Angriffserkennung aufbauen können.