In diesem zweiten Blogartikel unserer Reihe zum System Management in der AWS-Cloud geht es um das Konfigurationsmanagement mit AWS Config. Erfahren Sie, wie Sie Ihre IT-Ressourcen einfach und kostengünstig konfigurieren können.

Nachdem wir im Teil 1 vorgestellt haben, wie sich Instanzen in AWS mit dem AWS System Manager verwalten lassen, beleuchten wir in diesem Beitrag, wie die ausgerollten Instanzen und Services auf ihre Compliance, also die Übereinstimmung der Konfiguration der Systeme mit den Unternehmensrichtlinien, überprüft werden können.

AWS Config ist ein Werkzeug, welches kontinuierlich die AWS-Umgebung eines Accounts überprüft und aufzeichnet, wenn neue Ressourcen bereitgestellt werden oder die Konfiguration einer oder mehrerer Ressourcen geändert wird. Daraus lassen sich verschiedene Maßnahmen ableiten, von einer reinen Alarmierung bis hin zur „Rückkehr in einen der Compliance entsprechenden Zustand“. Zwar läuft AWS Config als reines Reporting-Werkzeug auch unabhängig vom System Manager, es empfiehlt sich aber, Ressourcen vor der Überprüfung durch AWS Config in den System Manager aufzunehmen.

Einrichtung von AWS Config

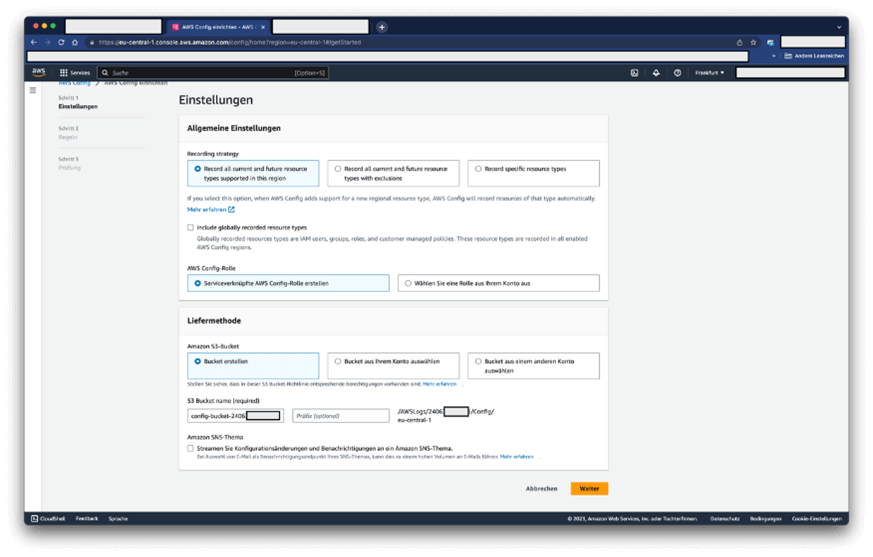

AWS Config lässt sich über das Services-Menü oder direkt über das Suchfeld starten. Gibt es noch keine konfigurierte Config-Umgebung, kann diese sehr einfach erstellt werden. Im ersten Installationsschritt stehen drei Optionen zur Auswahl, welche Ressourcen in AWS Config aufgenommen werden sollen:

- Alle Ressourcen (ohne Ausnahmen, „wildcard“)

- Alle Ressourcen, es gibt aber definierte Ausnahmen oder

- Nur spezifische Ressourcen.

Für den Anfang empfiehlt es sich, alle Ressourcen auszuwählen (im Übrigen auch eine gute Option, um einen Überblick über bereitgestellte Ressourcen zu erhalten).

Die erforderlichen IAM Rollen können – wie von AWS gewohnt – automatisch angelegt werden. Schließlich wird ein S3-Bucket ausgewählt oder erstellt, in welchen die von AWS Config erstellten Reports abgelegt werden.

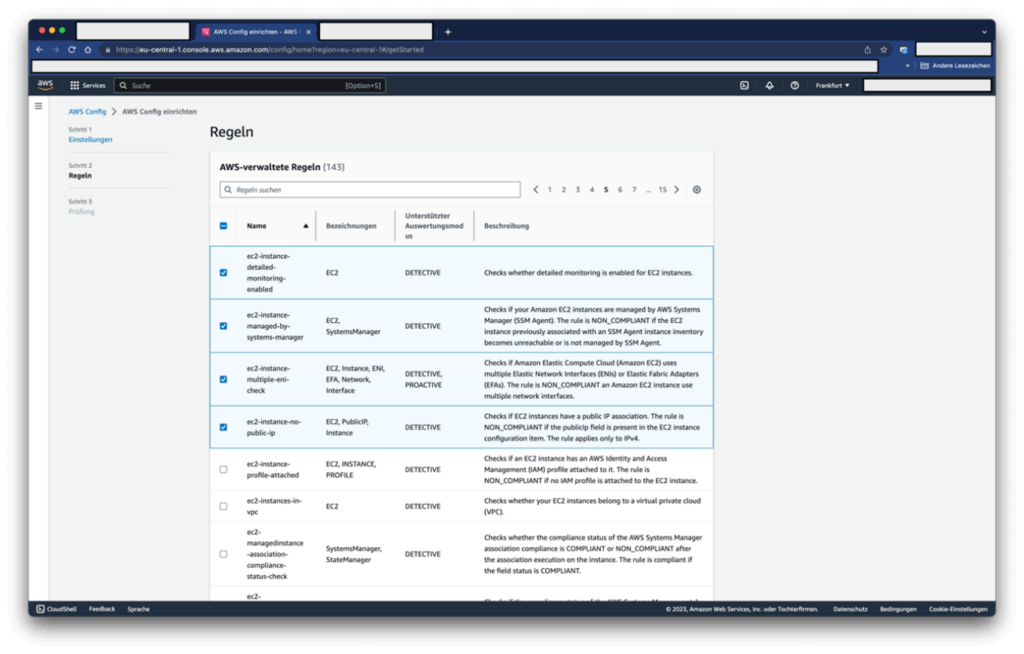

Der zweite Installationsschritt gibt schon einen Ausblick auf die Möglichkeiten von AWS Config. Hier kann jetzt (muss aber nicht) festgelegt werden, welche Regeln zur Konformitätsüberprüfung auf die Bestandsumgebung angewendet werden sollen. Es empfiehlt sich angesichts der schieren Menge an Regeln erst einmal ein überschaubares Regel-Set zu definieren, dessen Auswirkungen sofort überprüft werden können.

Im Beispiel wurden vier Regeln für EC2-Instanzen definiert:

- Überprüfung, ob für eine EC2-Instanz das erweiterte Monitoring eingeschaltet wurde (diese Einstellung bei EC2-Instanzen ist kostenpflichtig)

- Überprüfung, ob eine EC2-Instanz durch den Systems Manager verwaltet wird (wichtig für Patches, Updates, Konfigurationsänderungen etc.)

- Überprüfung, ob eine EC2-Instanz mehrere Elastic Network Interfaces (s.g. ENIs) verwendet (meist ist hier nur eine notwendig)

- Überprüfung, ob eine EC2-Instanz eine Public IP besitzt (und damit möglicherweise extern zu erreichen ist)

Selbstverständlich können diese Regeln zu einem späteren Zeitpunkt noch weitergehend konfiguriert werden. Schließt man die Konfiguration ab, sollten schon binnen kurzer Zeit im Dashboard die ersten Meldungen erscheinen.

Die Konformität von Ressourcen überprüfen und wiederherstellen

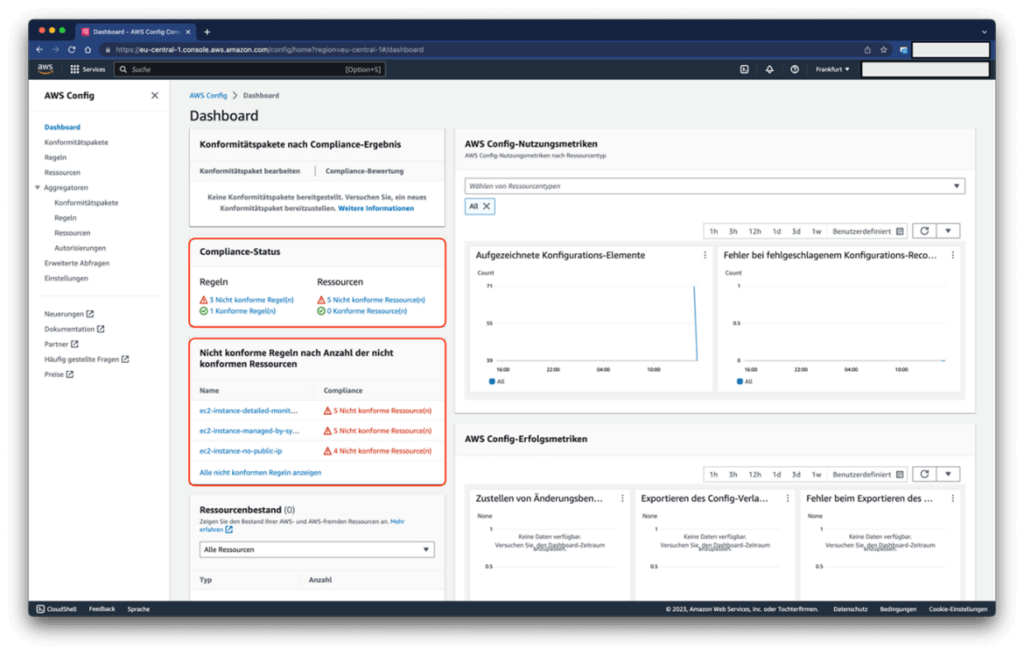

Zur Überprüfung des Konformitätsstatus bietet sich ein Blick in das Dashboard an. Hier gewährt AWS Config einen schnellen Überblick über den Status und mögliche Verletzungen.

Im folgenden Beispiel hat AWS Config die Verletzung dreier Regeln erkannt, während die vierte Regel (multiple ENIs) als konform angesehen wird (siehe „Compliance-Status“). Die jeweils nicht konformen Regeln und die betreffenden Ressourcen werden im Kasten darunter aufgelistet. Mit einem Klick auf die jeweilige Regel werden dann die betroffenen Ressourcen angezeigt.

Um wieder einen Compliance-konformen Zustand zu erreichen, kann die Konfiguration der betroffenen Ressourcen z.B. über den System Manager erfolgen.

Wertvoll an AWS Config ist, dass ein sehr umfangreicher Regel-Katalog von „Operational Best Practices“ und „Security Best Practices“ bereitsteht, welcher einen guten Ausgangspunkt für weitergehende Compliance-Überlegungen darstellt. Sogar Zertifizierungsanforderungen können hier als Konformitätsaspekt angegeben werden. Aus diesem Katalog lassen sich Regelsätze wiederum in „Konformitäts-Pakete“ zusammenfassen, um ggf. unterschiedliche Compliance-Anforderungen an Systeme abzubilden.

Wer feststellt, dass die vorliegenden Regeln die geforderten Compliance-Ansprüche nicht abdecken, hat die Möglichkeit, eigene Regeln zu entwerfen. Beispielsweise, um eine Lambda-Funktion auszulösen oder eine benutzerdefinierte Richtlinie aus AWS Guard heraus als Regel zu definieren.

Fazit

AWS Config stellt ein weiteres, einfach zu bedienendes Tool dar, mit welchem sich die AWS-Umgebung zentral sehr einfach überwachen lässt. Es eignet sich besonders, aber nicht nur, für Unternehmen mit hohen Anforderungen an die IT-Compliance, kann aber auch jedes Unternehmen dabei unterstützen, nicht gewollte Konfigurationsänderungen (welche bisweilen sehr teuer werden können) zu unterbinden.

Alle Beiträge unserer Blogserie zu den System-Management-Tools von AWS:

Teil 1 – Cloud Umgebungen managen mit AWS Systems Manager

Teil 2 – Compliance in der AWS-Cloud überwachen mit AWS Config

Teil 3 – Accounts strukturieren mit AWS Organizations

Teil 4 – Container erfolgreich überwachen mit AWS CloudWatch